4 razones para implementar controles de acceso basado en la identidad en tu compañía

4 razones para implementar controles de acceso basado en la identidad en tu compañía

Control de acceso solo de autorizacion mejora de la seguridad de datos - FasterCapital

Qué es una PKI (Infraestructura de clave pública)?

Control de acceso: Qué es, características, tipos y su importancia en seguridad

Data Driven: La importancia de la gestión basada en datos - blog Incentro

Importancia de la Gestión de la Identidad y Control de Acceso en la Seguridad Cibernetica

Importancia de la Gestión de la Identidad y Control de Acceso en la Seguridad Cibernetica

Importancia de la Gestión de la Identidad y Control de Acceso en la Seguridad Cibernetica

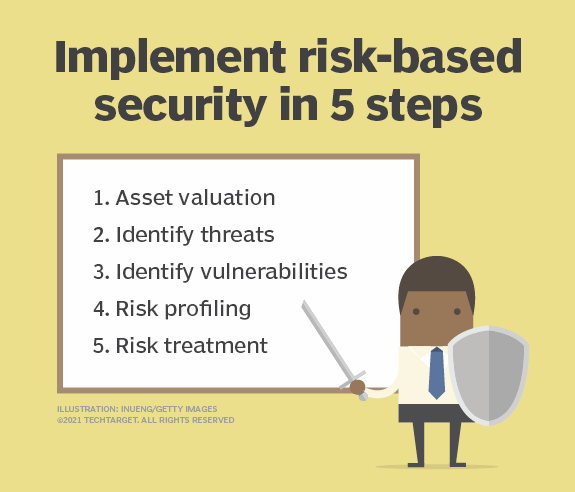

5 pasos para lograr una estrategia de seguridad basada en riesgos

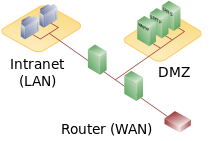

Seguridad informática - Wikipedia, la enciclopedia libre

CMS: ¿qué es y para qué sirve un gestor de contenidos?

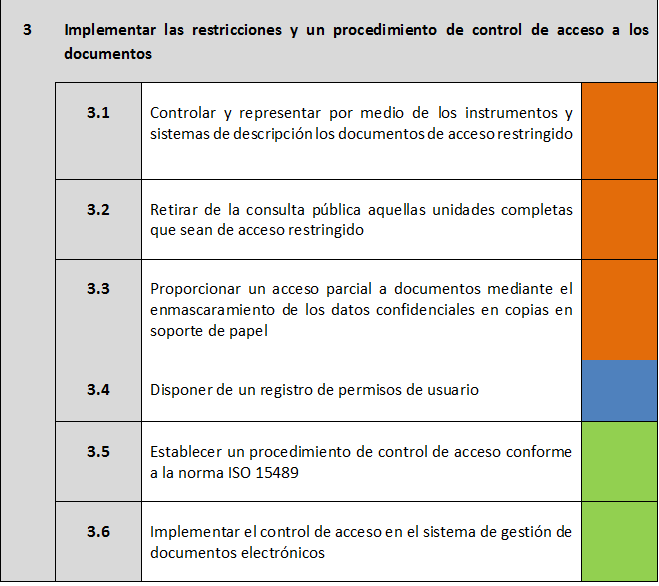

Guía de Implementación Operacional- Control de acceso - CPLT

Control de acceso: Qué es, características, tipos y su importancia en seguridad